Prise RJ45

Prise RJ45

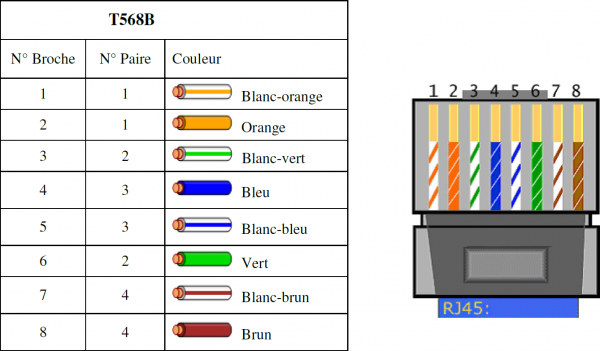

Un connecteur RJ45 est une interface physique souvent utilisée pour terminer les câbles de type paire torsadée. RJ vient de l’anglais Registered Jack (prise jack enregistrée) qui est une partie du Code des règlements fédéraux (Code of Federal Regulations) aux États-Unis. Il comporte huit broches de connexions électriques.

Usages

France Télécom recommande l’utilisation du RJ-45 raccordés en réseau en étoile pour les nouvelles installations téléphoniques, en lieu et place de la prise en T, depuis 2003. Depuis le 1er janvier 2008, la norme NF C 15-100 oblige l’installation du RJ-45 pour les bâtiments neufs, extension et rénovation complète. Cette norme est aussi en vigueur au Canada et aux États-Unis pour l’utilisation de la prise RJ-45. Les affectations des bornes (Ethernet, téléphone et télévision) sont données dans le tableau ci-contre. Si une deuxième ligne téléphonique est nécessaire elle utilisera les bornes 7 et 8.

Lors d’un câblage informatique en 10/100 Mbit/s, seules les quatre broches 1-2 et 3-6 sont utilisées pour transmettre les informations. Lors d’un câblage informatique en 1 000 Mbit/s (1 Gbit/s), les 8 broches sont utilisées.

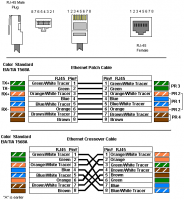

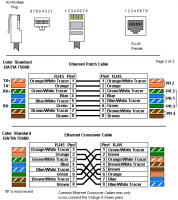

Câblage droit vs. croisé

Pour relier un poste de travail à un concentrateur (hub) ou un commutateur (switch), il faut utiliser un câble droit. Pour brancher deux postes de travail ensemble, un câble croisé doit être utilisé, sauf pour le cas d’une communication en gigabit où il faut utiliser un câble droit. Dans le câble croisé, les paires utiles sont inversées, c’est-à-dire que la paire de transmission d’un côté est connectée aux broches de réception de l’autre côté. La règle générale est la suivante : pour deux périphériques travaillant au niveau de la couche 2 (MAC) du modèle OSI comme un Hub Ethernet ou un switch sans fonction de routage, ou deux périphériques de la couche 3 (IP) comme un PC ou un routeur, on utilise un câble croisé. Dès que l’on change de couche entre deux équipements, on peut alors utiliser un câble droit (PC à Switch, Routeur à Switch, Hub à PC, ….).

Les équipements modernes de réseau sont maintenant souvent capables de faire du MDI/MDI-X, c’est-à-dire du (dé)croisement automatique en fonction du type de câble utilisé, des adaptateurs réseaux et de la situation présente. Ce (dé)croisement se fait automatiquement de manière logicielle au niveau d’un des deux adaptateurs (ou au sein du système d’exploitation) après que ceux-ci se sont mis d’accord sur l’adaptateur à inverser.

Pour des applications courantes, les cas ou un câble croisé est nécessaire sont rares.

Standards TIA/EIA-568-A&B

Deux normes de câblages sont principalement répandues : la norme de câblage T568A et la normes T568B. Ces normes sont très similaires puisque seuls les paires 1 et 2 (vert et orange) sont interchangées.

Le choix d’une normes de câblage doit être réalisé avant le début du câblage. Toute l’installation doit être effectuée selon la même convention. Généralement, les connecteurs muraux sont repérés par le double code 568 A&B, et numéro des broches. Le code 568B, détaillé ci-dessous, est le plus courant en Europe. Ce qui est impératif, c’est de câbler chaque extrémité du câble de la même manière.

Voici en détail le câblage selon la norme TIA/EIA-568-A à gauche et TIA/EIA-568-B à droite.

Choix du câble

- Conducteur Monobrin Solid — Chacun des deux fils constituant une paire torsadée est en cuivre massif. Ces câbles sont destinés à être installés dans les murs. Leur portée peut atteindre 100 mètres.

- Conducteur Multibrin Stranded — Chacun des deux fils constituant une paire torsadée est composé d’une tresse de micro-fils de cuivre. Ces câbles sont souples, mais par rapport au monobrin le signal est plus atténué. Ils sont déconseillés pour une longueur dépassant une trentaine de mètres.

- Blindage UTP (ou U/UTP) — (Unshielded Twisted Pair) Aucun blindage.

- Blindage FTP (ou F/UTP) — (Foiled Twisted Pair) Blindage de la gaine extérieure par un écran en aluminium. C’est le blindage de base, le plus répandu.

- Blindage STP (ou U/FTP) — (Shielded Twisted Pair) Blindage de chacune des 4 paires par un écran en aluminium, mais la gaine n’est pas blindée.

- Blindage SFTP de Cat5e (ou SF/UTP) — (Shielded Foiled Twisted Pair) Seule la gaine extérieure est blindée. Ce blindage est double (écran d’aluminium plus tresse de cuivre).

- Blindage SFTP de Cat6, Cat7 et plus (ou S/FTP, ou SSTP) — (Shielded Foiled Twisted Pair) Chacune des paires est blindée par un écran en aluminium, et en plus la gaine extérieure est blindée par une tresse en cuivre étamé.

- Blindage FFTP (ou F/FTP) — ( Foiled Foiled Twisted Pair) Blindage à la fois de chacune des paires torsadées par un écran en aluminium et du câble par un écran en aluminium.

Précautions de câblage

Le raccordement des câbles sur les prises et connecteurs doivent respecter les règles suivantes.

- Le câble ne doit pas être dégainé sur une longueur supérieure à 30 millimètres.

- Les paires ne doivent pas être dépairées sur plus de 13 millimètres.

- Les conducteurs utilisés pour le câble de l’installation fixe doivent être du type monobrin (attention au rayon de courbure > 8 fois le diamètre).

- Les conducteurs souples doivent être utilisés uniquement pour les raccordements des appareils aux connecteurs réseau (faibles longueurs).

Produits

Shopping :

Câble monobrin SSTP CAT6 100m (Câble de qualité pour tirer dans les murs)

Shopping :

Câble monobrin FTP CAT6 100m (Câble économique pour tirer dans les murs)

Shopping :

Câble multibrin FTP CAT6 100m gris (Pour réaliser des câbles souples)

Shopping :

Connecteur RJ45

Shopping :

Pince à câbler RJ11/RJ45

Shopping :

Legrand Prise murale RJ45 CAT6 Neptune

Shopping :

Boitier mural 1 port RJ45 blindé Cat6

Shopping :

Boitier mural 2 ports RJ45 blindé Cat6

Shopping :

Panneau de brassage 24 ports Cat6 premium

Shopping :

Testeur de câble réseau